Citat:

laminator:

Aman ljudi gde je otišla ova rasprava kao da je mail jedini mogući način za širenje ..

Niko ne kaže da je jedini, ali je najčešći. Takođe treba razlikovati od ciljanog ransomware napada i opšteg.

Citat:

Ako ima neko ima neko pametno rešenje za smanjenje štete bilo bi dobro inače...

Zavisi od budžeta firme. Da li će imati namenske firewall sa IDS, anti virusom, itd ili ne.

Ono što svako može jeste da za upstream DNS koristi OpenDNS, da registruje IP adresu tamo i da uključi zaštitu od malware domena, adware i slično po kategorijama. Lokalni DNS server namestiti da za forwarder DNS koristi upravo OpenDNS kao servere. Na ovaj način se može sprečiti da zaražen računar ne može da kontaktira maliciozni server kako bi pokupio payload koji je u stvari deo koji kriptuje podatle.

Zatim ne koristiti administratorski nalog u svakodnevnoj upotrebi, već koristiti računar kao običan korisnik. Ovo treba da važi kako za korisnike, tako i za administratore sistema. Dakle, admini trče sa korisničkim nalogom, a po potrebi koriste admin kredencijale. Za lokal administratorske naloge koristiti LAPS, dakle šifre koje su privremene i ističu. Koristiti LAPS kada hoćete neki program da instalirate kod krajnjeg korisnika, a ne domain admin, jer ako je keylogger na tom računaru, koristeći domain admin nalog na to računaru kompromitujete isti i ko se dočepa domain admin naloga, on je mali Bog u toj mreži.

Anti virus zaštita je obavezna i ne zanosite se da je Windows defender dovoljan. Jeste za nas kućne korisnike, ali za firme, Kaspersky, Bitdefender, pa čak i ESET endpoint security. OBAVEZNO stavite lozinku da kada neko želi da pauzira ili stopira zaštitu, da to ne može bez lozinke da uradi. Zašto? Pa prvo što malware pokuša, jeste da disabluje anti virus sistem na računaru. Koristeći lozinku, efektivno ga sprečavate u tome.

Za centralizovana anti virus rešenja imate cloud administratorski deo, ako ne želite da dižete infrastrukturu za admin deo, pa tako u jednoj firmi se koristi Kaspersky endpoint cloud security, admin konzola je u cloudu, a na svakoj mašini se nalazi instaliran Kaspersky endpoint security sistem i to lepo radi.

Već sam rekao, ali, dobar email hosting je zlata vredan. Dakle, koristite onaj kroz koji ne prolaze malware mailovi ko od šale.

Kada se spominje RDP, ne držati RDP direktno otvoren ka Internetu, jer je to recept za ransomware, kad tad se pojavi exploit koji omogućava upad u sistem, pa ako se sistem ne patcuje redovno, ili uopšte, eto problema. Isto tako se brute force metodom može upasti u sistem... Neko tvrdi da je dovoljna zaštita da rdp server(i) budu iza RD gatewaya, ali je moja filoSofija da sve to treba držati iza VPNa, pa tako korisnik prvo treba da se VPNuje na mrežu, pa tek onda da koristi lokalne resurse firme.

Lozinke min 8 karaktera, obavezno bar jedno veliko slovo, bar jedan broj i obavezno specijalan znak tipa ! ili @...

Izolacija mreže... Koristeći VLANove, segmentirati mrežu, sa obaveznom napomenom da se pravi managment vlan. A to znači da se sva mrežna oprema, VM hostovi i drugo drži u posebnom vlanu. Zatim u posebnom vlanu interne servere, u trećem vlanu korisničke računare, u četvrtom voip telefone, petom kamere i DVR, itd, kapirate sliku. Poseban vlan za wifi za goste, a ako je moguće za interni wifi koristiti WPA2 radius autorizaciju gde će svaki zaposleni imati svoj nalog.

Postaviti striktno filtriranje između vlanova gde odreženi vlan može pristupati samo određenim servisima drugom vlana, itd. vlan za wifi goste potpuno izolovati. Za web servere koji moraju biti na internetu staviti u poseban vlan, takozvani DMZ i propisno ga izolovati da ako je kompromitovan, da ne može da proširi zarazu na ostale vlanove...

Verovatno sam gomilu stvari izostavio, ali su ovo neke opšte smernice.

E da, REDOVNO pečovanje sistema. Dakle, Windows update i patcovati sve servere i radne stanice. Isto tako, pečovanje mrežne opreme, sa posebnim naglaskom na nesrećni Mikrotik. :( Kad smo kod Mikrotika, svi firewallovi, odnosno njihovi managment interfejsi NE smeju biti na internetu. Ako želiš kao admin nešto spolja da promeniš, prvo se VPNuj na mrežu, pa onda tako pristupi podešavanjima rutera. Ovim sprečavate da firewall koji ima bezbednosni proput, a nije pečovan ne bude ranjiv spolja, jer firewall pravilom ograničite da mu se spolja ne može uopšte prići osim ICMP saobraćaja.

Ovo pečovanje Microsoft kao da se trudi da nam namerno zagorča život, jer posledice loše Windows update često znaju biti gore od posledica nekog ne-ransomware virusa. :) Ali je nužno zlo. Za Windows 10 ako nemate WSUS/SCCM možete groz GPO da namestite da se Windows update radi sa "zakašnjenjem" od na primer 7 dana od dana izlaska neke zakrpe, namestiti da se provera radi jednom mesečno i da se zakrpe instaliraju kada to vama odgovara i na taj način odlažete zakrpu taman toliko ako je MS baš ukakio stvar, imate vremena da povuku istu pre nego što je vi instalirate i nastane haos.

Ko ima WSUS/SCCM, može sam da kontroliše proces patchovanja, pa da ima i neku test grupu koju će prvo da patchuje, pa ako sve bude ok, da primeni patch i na ostale računare...

Isto tako je važno da se ne patcuje samo Windows, već i Office obavezno, jer tu tek ima exploita koliko nećeš...

A sad najvažnija stvar - bekap.

Najpre pitanje radnih stanica... Tu su dve filozofije, zavisno od budžeta i infrastrukture. Prva jeste da se radne stanice uopšte ne bekapuju već da se zaposlenima da instrukcija da sve što je bitno da drže na centralnom file serveru, a druga filozofija jeste da se sva korisnička dokumenta preusmeravaju na server. Da li ćete to ručno da odradite promenom lokacije desktopa, my documentsa i ostalih korisničkih foldera ili koristeći folder redirection kroz GPO, na vama je izbor.

Tako rešavate problem da ako neka radna stanica crkne, da li popije malware ili crkne hdd/ssd, sva dokumenta su tu. Takođe rešavate problem ako se korisnik loguje na drugi računar, dokumenta su mu tu...

E to je super kada su računari u LANu, a šta sa laptopovima/udaljenim lokacijama? Za udaljene lokacije može da se koristi server i DFS replikacija, ali mogu da se koriste i offline files, gde će klijentu korisnička dokumenta biti na serveru, ali će klijent sam raditi sinhronizaciju i držati kopiju kod sebe. Kada je klijent offline, promena se vrši lokalno, pa kada uspostavi vezu sa serverom, podaci se sinhroniziju.

Windows ima ugrađen mehanizam za to i zove se offline files. Iiii, to je nešto čime nisam bio zadovoljan u praksi. :( Ponajviše zbog toga što sve što kešira, kešira na C: i lokacija se ne može promeniti. I kako na HDDovima je C manji, zatrpava isti, a još gore što fragmentacijom usporava sam sistem. Ili u kombinaciji SSD 120GB + HDD od 1TB gde je sistem na SSDu, biće problem...

Lično koristim kao rešenje -

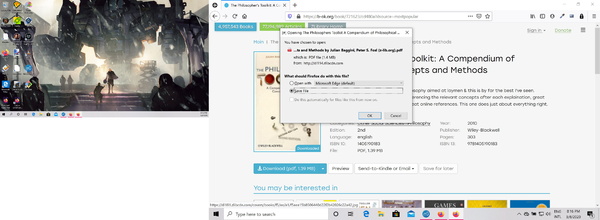

https://freefilesync.org/, besplatan program koji omogućava sinhronizaciju "leve" i "desne" strane, gde je leva strana lokalni folder, a desna folder na serveru. U task scheduleru se namesti da se sinhronizacija radi na n sati i to stvarno lepo radi.

Naravno, uvek je i cloud storage kao opcija ok...

E kada ste rešili pitanje centralizovane lokacije za smeštanje korisničkih dokumenata, vreme je izbora softvera za bekap tog servera ili više servera. Acronis, Veeam, neki drugi ili interni windows server bekap, zavisi od budžeta naravno. Ono što je potrebno raditi jeste obavezno imati više kopija bekapa od toga da jedna kopija bude offline, a druga poželjno i offsite (dakle van primarne lokacije u slučaju poplave, požara, itd).

Ono što je još bitnije jeste da se *testira* taj bekap, da se radi validacija istog i da se u virtualnoj laboratoriji (koristeći virtuelne mašine koje su u svom internom vlanu) pokušati odraditi restore.

Kao što vidite, najveće je pitanje budžeta... Kada je budžet za IT tanak, a u državnim preduzećima je očajan i kada je IT osoblju fale ljudi, a ono što je zaposleno ima mizorne plate u odnosu na cenu koja je na tržištu rada, to je recept za katastrofu. Ništa gore od ITevca koji je nezadovoljan svojom platom i koji sve usled nedostatka budžeta mora da rešava štap i kanap metodom. Dakle zidanje zgrade žvakaćom gumom umesto maltera. Samo je pitanje kada će se sve raspasti kao kula od karata.

Citat:

Lako je biti general posle bitke ...Kako su i Novom Sadu "popili " ransomware ???

Pa u suštini ne znamo tačno. Neke spekulacije jeste da je inicijalno napad bio preko emaila...

[Ovu poruku je menjao bachi dana 09.03.2020. u 09:08 GMT+1]

... Vladimir Vučićević aka. Bachi

~~~

www.bachi.in.rs <<<<>>>>

[email protected]

>>> It's nice to be important, but it's more important to be nice...

Re: Ransomware kao oblik malicioznog softvera

Re: Ransomware kao oblik malicioznog softvera